CCleaner ed il bug di sicurezza

Notoriamente conosciuto per la pulizia e l’ottimizzazione dei PC è risultato essere un gravissimo problema al computer stesso, il software dalla versione 5.33 integrava una libreria (DLL) di supporto con un errore che permetteva la diffusione del proprio indirizzo IP e una porta di accesso per l’installazione di un malware necessario alla sottrazione dei dati. La stessa Piriform, software house di CCleaner, ha spiegato nel loro blog la problematica riscontrata specificando dettagliatamente la problematica.

Il problema inizialmente scovato da Cisco, azienda leader nella sicurezza e delle telecomunicazioni, è stato risolto con la nuova versione, la 5.35, scaricabile da Piriform.com. Per chi avesse intenzione di disinstallare il software in questione consiglio comunque di installare la nuova versione, eseguire una pulizia con lo stesso e solo successivamente disinstallarlo. Il problema di sicurezza non si risolve con la semplice disintallazione del programma, dunque è necessario installare la nuova versione prima della disintallazione. Viene comunque consigliato un ripristino del sistema da tutti i maggiori consulenti di sicurezza informatica.

Talos, azienda di sicurezza informatica ha pubblicato un’analisi tecnica di un backdoor che è stato incluso con la versione 5.33 dell’applicazione CCleaner.

Talos, azienda di sicurezza informatica ha pubblicato un’analisi tecnica di un backdoor che è stato incluso con la versione 5.33 dell’applicazione CCleaner.

“Durante la nostra ricerca ci è stato fornito un archivio contenente i file memorizzati sul server C2. Inizialmente, abbiamo avuto preoccupazioni sulla legittimità dei file. Tuttavia, siamo riusciti a verificare rapidamente che i file erano molto probabili in base ai file di configurazione del server web e al fatto che la nostra attività di ricerca si è riflessa nei contenuti del database MySQL incluso nei file archiviati.

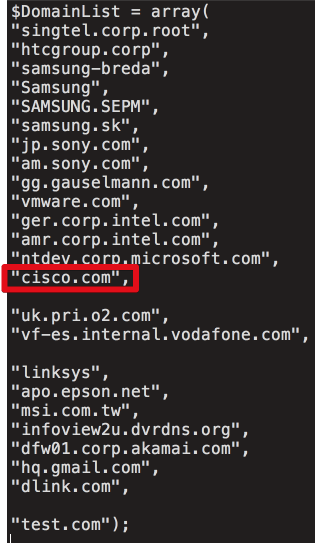

Nell’analizzare il codice di consegna dal server C2, ciò che immediatamente spicca è un elenco di organizzazioni, tra cui Cisco, che sono state specificatamente specificate tramite la consegna di un caricatore di secondo stadio. Sulla base di una revisione del database C2 di monitoraggio, che copre solo quattro giorni di settembre, possiamo confermare che almeno 20 macchine vittime sono state servite carichi secondari specializzati. Di seguito è riportato un elenco di domini che gli aggressori tentavano di indirizzare. Non tutte le società identificate nel file target .php sono state viste comunicando con un C2 secondario o hanno avuto un carico utile secondario dispiegato.

È interessante notare che l’array specificato contiene il dominio di Cisco (cisco.com) insieme ad altre società di tecnologia ad alto profilo. Ciò suggerisce un autore molto concentrato dopo una preziosa proprietà intellettuale.

Queste nuove scoperte sollevano il nostro livello di preoccupazione per questi eventi, come elementi del nostro punto di ricerca verso un possibile autore sofisticato e sconosciuto. Questi risultati supportano e rafforzano anche la nostra precedente raccomandazione che coloro che sono colpiti da questo attacco della catena di approvvigionamento non dovrebbero semplicemente rimuovere la versione interessata di CCleaner o aggiornare alla versione più recente, ma dovrebbero ripristinare dai sistemi di backup per garantire che rimuovano completamente non solo versione backdoor di CCleaner ma anche qualsiasi altro malware che potrebbe essere residente nel sistema.”